28. Februar 2022

Denken wie ein Betrüger

Unternehmen sind heutzutage gleichermassen von externen Betrugsfällen wie auch von internen Unregelmässigkeiten durch eigene Mitarbeitende betroffen. Um sich besser zu schützen, sollte eine Strategie definiert werden, welche den Bedrohungssituationen und Angriffsmethoden gerecht wird. Lassen sich damit finanzielle Schäden abwenden und Reputationsrisiken minimieren?

An der letztjährigen Tagung der Schweizerischen Expertenvereinigung „Bekämpfung der Wirtschaftskriminalität“ (SEBWK) zum Thema «Daten im Spannungsfeld zwischen Informationsbeschaffung und Datenschutz» wurde klar, wie wichtig es ist, sich in Wirtschaftstäter hineinversetzen zu können. Der vorliegende Beitrag knüpft dabei an ein anlässlich der Tagung erfolgtes Referat an.

«There are no secrets, that time does not reveal». Dieses Zitat aus Britannicus, einer Tragödie in fünf Akten von Jean Racine (1639 -1699), birgt viel Wahres in sich – auch in Bezug auf die Betrugsbekämpfung. Früher oder später kommen Fehlverhalten, Weisungsverstösse oder interne deliktische Handlungen immer ans Licht. Die Frage ist lediglich wann? Unternehmen wollen dies nicht dem Zufall überlassen und sind an der Früherkennung von potenziellem Fehlverhalten interessiert, um finanzielle Verluste und Reputationsschäden zu minimieren. Erfahrungsgemäss nehmen die finanziellen Verluste mit der Dauer der deliktischen Handlung zu, was nicht überraschend ist.

Eckpfeiler der Betrugsbekämpfung

Generell gehören interne und externe Betrugsrisiken in der Finanzindustrie zu den operationellen Risiken. Der Begriff «Betrug» bezieht sich auf den englischen Ausdruck «Fraud», wobei unter dem Begriff mehr als nur Betrug im engeren Sinn verstanden wird. Vielmehr fallen sämtliche schädigenden Verhaltensweisen der Wirtschaftskriminalität darunter. Diverse regulatorische Vorgaben, insbesondere solche in Bezug auf das operationelle Risikomanagement, enthalten Bestimmungen zur Behandlung dieser Risiken durch die Finanzinstitute. Darüber hinaus ist empfehlenswert, dass Banken zusätzlich eine Anti-Fraud Strategie definieren, welche interne und externe Betrugsrisiken sowie die Prävention, Entdeckung und Untersuchung von Unregelmässigkeiten gleichermassen berücksichtigen.

Über 90% der externen Betrugsdelikte, insbesondere von Cyberattacken, funktionieren dank der Gutgläubigkeit der Opfer. Dabei kann es sich gleichermassen um Mitarbeitende wie auch um Kunden handeln. Die Täterschaft verschickt Links via Email, SMS oder Chat und versucht, unter Anwendung von Social Engineering-Techniken das Opfer zu Handlungen zu verleiten, die es unter normalen Umständen nie tun würde. Dies kann gravierende Folgen haben. Der Prävention kommt daher ein hoher Stellenwert zu.

Anti-Fraud-Strategie

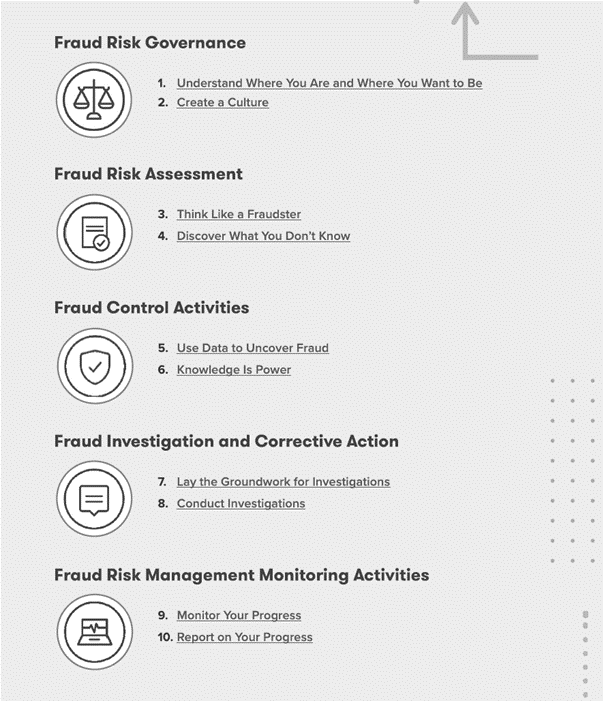

Betrugsrisiken lassen sich mit einer geeigneten Anti-Fraud-Strategie bekämpfen. Das Anti-Fraud-Playbook der Association of Certified Fraud Examiners (ACFE) liefert hierzu ein Modell, welches aus den folgenden fünf Phasen besteht.

Ist Betrugsprävention eine Kulturfrage?

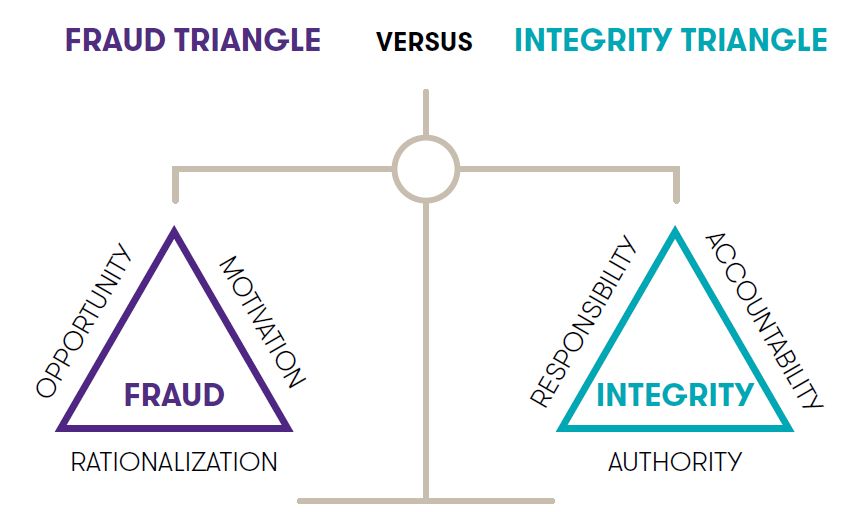

Ein wesentlicher Aspekt der Betrugsprävention betrifft die Einführung einer Risikokultur, welche die Erreichung der Geschäftsziele fördert, gleichzeitig aber dem täglichen betrieblichen Handeln klare Grenzen setzt. Dabei spielen insbesondere die Unternehmenskultur, der Verhaltenskodex sowie Weisungen und Richtlinien eine zentrale Rolle. Der Qualität der Zielerreichung sollte die gleiche Aufmerksamkeit geschenkt werden, wie den quantitativen Unternehmenszielen. Dabei spielt die Wahrnehmung eine zentrale Rolle. Den Schlüssel zum Erfolg kann der sogenannte «Integrity Triangle» liefern.

«Wenn Personen verstehen, dass sie eine Verantwortung gegenüber ihrer Organisation haben (Responsibility), dass sie für die Handlungen der Organisation zur Rechenschaft gezogen werden können (Accountability) und dass sie die Macht (Authority) haben, positive Veränderungen in ihrer Organisation herbeizuführen, entsteht eine Kultur, die Betrug nicht toleriert.»

Denken wie ein Betrüger!

Beim Aufbau eines internen Kontrollsystems sollten verschiedene Blickwinkel berücksichtigt werden. Relevant ist vor allem die Unterscheidung zwischen internen und externen Delikten. Eine einfache Kategorisierung von Ereignistypen liefert das FINMA Rundschreiben 08/21 «Operationelle Risiken – Banken», Anhang 2. Darauf aufbauend lassen sich anhand der Bedrohungslage potenzielle Opfer und Täter festlegen. Statistische Fallzahlenanalysen oder Analysen der Datenbanken über operationelle Verluste können für solche Beurteilungen hilfreich sein.

Strukturierte Daten, wie beispielsweise eine Tabelle mit Kundennamen, sowie unstrukturierte Daten, wie Emails oder Bilder, sollten gleichermassen berücksichtigt werden, um eine ganzheitliche Strategie umsetzen zu können. Des Weiteren ist zu berücksichtigen, dass die Täterschaft Spuren aus der Tat, wie beispielsweise eine Geldtransaktion, hinterlässt. Aber auch die nachfolgenden Handlungen, also das Verschleiern der deliktischen Aktivität, wie beispielsweise das Fälschen von Zahlungsaufträgen oder von Konto- und Depotauszügen, hinterlässt Spuren. Das lässt sich beispielsweise im Fall von gefälschten Kundenunterschriften beobachten, welche von den echten Unterschriften abweichen.

Des Weiteren sollte definiert werden, auf welcher Ebene die Kontrollen eingeführt werden sollen. Soll sie in einen bestehenden oder unabhängigen Kontroll- oder Überwachungsprozess eingefügt werden oder soll es eine Führungskontrolle sein, welche die Teamleiter durchführen? Je höher das inhärente Risiko ist, desto unabhängiger sollte der Kontrollprozess ablaufen.

Die entscheidende Frage dabei ist: Kann sich das Unternehmen in in die Lage des potenziellen Täters hineinversetzen? Es sollte sich genügend Zeit nehmen, die in Frage kommenden Handlungsweisen und Betrugsszenarien zu untersuchen. Nur so lässt sich beurteilen, wie die interne oder externe Täterschaft vorgehen könnte und wo es Kontrolllücken in den bestehenden Prozessen und Abläufen geben könnte. Diese Vorgehensweise wird von der Bank of International Settlements (BIS) seit 2011gefordert.

Autor: Dr. Andreas Sascha Müller

Kommentare

0 Kommentare

Danke für Ihren Kommentar, wir prüfen dies gerne.