4. September 2023

Foto- und Dokumentenforensik: Kann ich dem trauen, was ich sehe?

Papier ist auf dem Rückzug. Immer mehr Geschäftsprozesse beinhalten nur noch elektronische Dokumente oder Scans. Gleichzeitig vereinfachen moderne Tools die Bearbeitung von elektronischen Dokumenten, so dass für Dokumentenfälschungen kein Expertenwissen mehr notwendig ist. Es sind aber auch technische Möglichkeiten vorhanden, um Spuren solcher Manipulationen zu entdecken.

Im Zuge der fortschreitenden Digitalisierung stellen immer mehr Organisationen die Geschäftsprozesse, die früher Papier verlangten, auf eine reine elektronische Verarbeitung um. So zum Beispiel die Kontoeröffnung beim Online-Banking. Sind die Prozesse einmal digitalisiert und bringt man die Nutzenden dazu, ihre Daten selbst in ein Formular einzugeben und Nachweise als Scans beizulegen, ermöglicht dies erhebliche Kosteneinsparungen. Es liegt daher nahe, dass viele Organisationen auf eine komplett automatisierte Verarbeitung, die sogenannte «Dunkelverarbeitung», umstellen. Dazu gehören auch Prozesse, welche basierend auf den digital eingereichten Dokumenten zu einer Zahlung führen, wie beispielsweise Schadensmeldungen im Versicherungsbereich, Anträge auf Sozialleistungen bei Behörden oder Spesenabrechnungen in Unternehmen.

Mit modernen Bildbearbeitungsprogrammen ist es auch für Laien ein Leichtes, Anpassungen an Fotografien und Scans vorzunehmen. Letzteres begünstigt jedoch auch das Erstellen von Fälschungen. Ohne besondere Kenntnisse können Personen aus Fotografien entfernt, Verträge zurückdatiert, Bankverbindungen manipuliert oder vermeintliche Kaufpreise auf einem Dokument angepasst werden. Laut einer Studie der «Association of Certified Fraud Examiners» sind bei einem Viertel aller Betrugsfälle gefälschte elektronische Dokumente involviert.

Glücklicherweise gibt es technische Möglichkeiten, um solche Veränderungen an digitalen Dokumenten erkennen zu können, wie der nachfolgende Überblick zeigt.

Technische Möglichkeiten zur Erkennung von Veränderungen an digitalen Dokumenten

Bei der Erkennung von Veränderungen an digitalen Dokumenten werden die nachfolgenden zwei Vorgehensweisen unterschieden:

1. Inhaltsbasierte Methode

Die inhaltsbasierte Methode verwendet sogenannte «Optical Character Recognition» (OCR) und «Natural Language Processing» (NLP), um die Inhalte des zu prüfenden Dokuments auszuwerten. Bei der Prüfung einer Rechnung kann diese beispielsweise klassifiziert und relevante Elemente, wie der Betrag, die Art der Ware oder Dienstleistung, extrahiert werden. Ebenfalls kann automatisiert festgestellt werden, ob der Betrag plausibel erscheint.

2. Technische Methode

Die technische Methode untersuchen die Eigenschaften der Datei. Dabei gibt es spezifische Methoden für die populären Dateiformate PDF oder JPEG. Diese Methode wird auch als Foto- oder Dokumentenforensik bezeichnet.

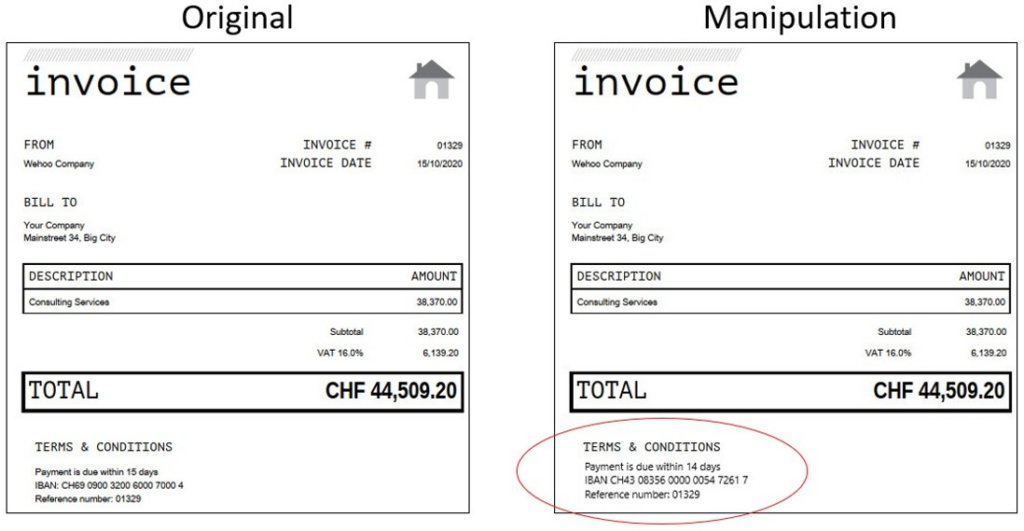

Die folgende Abbildung zeigt ein Beispiel für eine Rechnung, bei welcher die Zahlungsinformation ausgetauscht wurde, um die Zahlung auf ein Konto des Betrügers umzuleiten.

Typischerweise beginnt man die technische Analyse mit den «Metadaten», also mit den Daten, welche die Datei beschreiben. Diese können weit über die Informationen hinausgehen, welche standardmässig in Windows angezeigt werden. Dazu gehören Informationen über Tools, die zur Erstellung und Bearbeitung des Dokuments verwendet wurden, den Zeitstempel, aber auch potenzielle Geoinformationen. In unserem Beispiel könnte auffallen, dass die Datei mit der Software Microsoft Paint erstellt wurde, was für eine Rechnung eher ungewöhnlich ist.

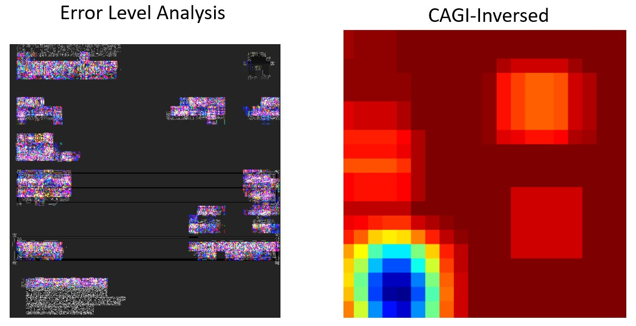

Bei Bilddateien, wie zum Beispiel JPEG’s, kommen als nächstes Methoden aus der Signalverarbeitung zur Anwendung. Einen aktuellen Überblick zu dieser Thematik liefert «A review of digital image forensics». Bei JPEG-Dateien werden, um Speicherplatz zu sparen, Algorithmen angewandt, welche die Bilddatei verkleinern. Dabei hängen die Parameter für diese Algorithmen von den technischen Einstellungen sowie von der Software ab. Dieser sogenannte Komprimierungsvorgang bleibt vom Endnutzer unbemerkt. Wird das Bild nachträglich verändert sowie wiederholt abgespeichert, werden die Komprimierungseigenschaften von Bildregionen beeinflusst und hinterlassen Spuren. Eine häufig angewandte Methode um diese Bildregionen zu erkennen ist die «Error Level Analysis» (ELA). Eine weitergehende Methode ist die «Content-Aware detection of Grid Inconsistencies» (CAGI). Bei dieser werden mehrere Elemente aus der Signalverarbeitung kombiniert. Die Ergebnisse der Tests lassen sich grafisch darstellen. Die Resultate für die in Abbildung 1 dargestellte, manipulierte Beispieldatei würden bei der Anwendung der oben genannten Methoden wie folgt aussehen:

Bei den beiden Abbildungen ist auffallend, dass der Bereich links unten andere Eigenschaften aufweist als die restlichen Textblöcke im Bild. Dies deutet darauf hin, dass dieser Bereich separat bearbeitet und nachträglich manipuliert wurde. Auch Unregelmässigkeiten in den Farbverläufen oder nicht passende Ausrichtung von Textzeilen stellen Spuren dar, die für das menschliche Auge nicht wahrnehmbar sind. Die besten Untersuchungsergebnisse werden bei der Prüfung der Signalverarbeitung erzielt, wenn die verschiedenen Methoden kombiniert werden.

Neben den Analysen der Metadaten und der Signalverarbeitungen lassen sich auch Druckerspuren auswerten. Diese liefern Hinweise darauf, ob Teile des Dokuments auf zwei verschiedenen Druckern ausgedruckt wurden.

Für PDF-Dateien existieren weitere Artefakte: So lassen sich Informationen erkennen, welche durch überlappende Objekte und Formen versteckt werden sollen. Ebenfalls lassen sich Inkonsistenzen bei den verwendeten Schriftarten analysieren. Zuletzt sollte bei Dokumenten und Fotografien, bei denen ein Verdacht auf Manipulation besteht, eine Online-Bildersuche durchgeführt werden. Dadurch lässt sich feststellen, ob beispielsweise eine frei verfügbare Vorlage oder ein öffentlich verfügbares Original für die Erstellung verwendet wurde.

Von den neuesten Entwicklungen im Bereich der künstlichen Intelligenz (KI) hat auch die Foto- und Dokumentenforensik profitiert. Insbesondere bei der Zusammenführung und Bewertung der Informationen aus den oben beschriebenen Tests ist die Technologie hilfreich. Daneben dürfte KI eine Rolle spielen, wenn Bilder, welche durch KI generiert wurden, erkannt werden müssen.

Werden bei den beschriebenen Analysen Auffälligkeiten, sogenannte «Red Flags», festgestellt, können diese markiert und bei Bedarf weiter untersucht werden. Durch dieses Vorgehen kann bei Geschäftsprozessen, bei denen man sich auf Dokumente als Nachweise verlässt, zusätzliches Vertrauen geschaffen werden. So lassen sich dadurch beispielsweise kritische Verträge, Rechnungen oder Bankbestätigungen auf Rückdatierungen, nachträglich hinzugefügte Unterschriften oder manipulierte Zahlungsbedingungen überprüfen.

Wer einige der genannten Techniken ausprobieren will, kann dies auf den folgenden Webseiten tun:

Autor: Dr. Konrad Schwenke

Kommentare

0 Kommentare

Danke für Ihren Kommentar, wir prüfen dies gerne.