13. Mai 2024

Die entscheidende Rolle der digitalen Forensik bei der Untersuchung von Wirtschaftskriminalität

Von Madeleine Rebsamen und Graeme Buller

Bei der Untersuchung von Wirtschaftskriminalität wird oft vergessen, dass die Analyse des Verhaltens eines Benutzers auf mobilen Geräten und Computern zu zusätzlichen Erkenntnissen führen kann. Durch die hinterlassenen digitalen Spuren oder «Fingerabdrücke» lassen sich Zusammenhänge und Zeitlinien rekonstruieren, die wertvolle Erkenntnisse für eine umfassenden Falldarstellung liefern.

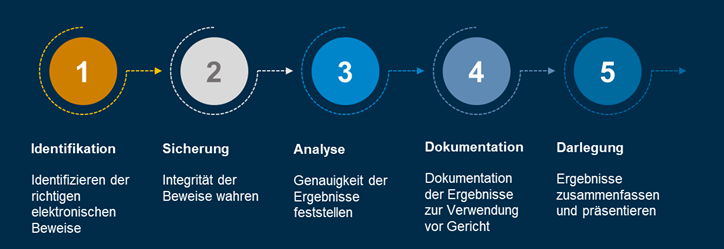

Die digitale Forensik umfasst die Anwendung wissenschaftlicher Methoden und Techniken bei der Analyse von digitalen Spuren. Forensisch fundierte Daten müssen den Standard der Gerichtsverwertbarkeit erfüllen und unterliegen daher strengen Kriterien durch die ganze Beweiskette hindurch.

Für die sichere und korrekte Handhabung von Beweisen ist entscheidend, dass die Sicherung und Dokumentation sorgfältig vorgenommen wird. Im Rahmen einer Untersuchung gilt es sicherzustellen, dass digitale Spuren nicht versehentlich verfälscht oder ungenügend dokumentiert sind, wodurch die forensische Verwertbarkeit vor Gerichten oder Aufsichtsbehörden verloren ginge.

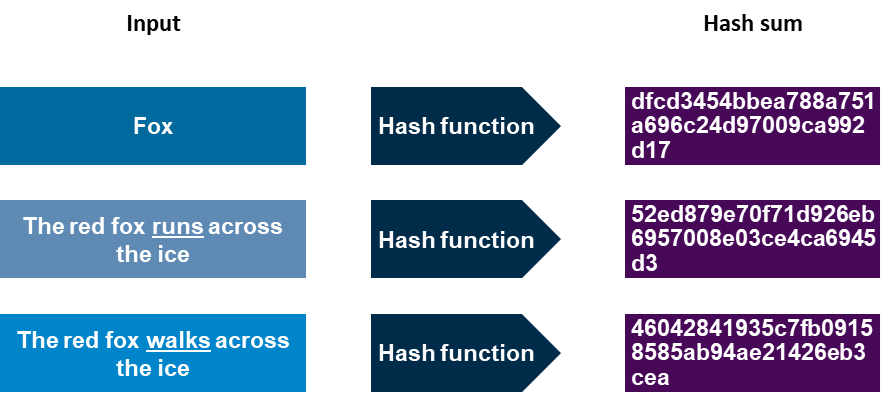

Forensische Technologieexperten verwenden Werkzeuge und Techniken, die den Industriestandards für digitale Beweise entsprechen. Eine dieser Techniken ist das so genannte «Device Imaging», eine Methode für die Erstellung von Bit-für-Bit-Kopien beliebiger Daten. Dabei werden die Daten in ihrer kompletten strukturellen Gesamtheit dupliziert. Um sicherzustellen, dass die Daten eine gleichartige Kopie darstellen, wird eine Technik namens «Hashing» verwendet. Diese mathematische Formel, auch als Algorithmus bezeichnet, gibt eine von einem Datensatz abgeleitete Textfolge aus. Die Änderung eines Bits der Daten würde den Output der Formel ändern, so dass die beiden Zeichenfolgen völlig unterschiedlich wären.

Digitale Forensik zur Aufdeckung der Geschichte hinter den Daten

Im Gegensatz zur klassischen Dokumentendurchsicht, bei der in erster Linie die Inhalte von Chats, E-Mails und Dateien gesichtet werden, arbeitet die digitale Forensik mit den Grundlagen und Feinheiten des Betriebssystems, um das Benutzerverhalten zu ermitteln.

Ein Beispiel dafür ist die Metadatenanalyse. Dabei wird auf die eingebetteten Informationen einer Datei zugegriffen und diejenigen Informationen herausgefiltert, die für einen normalen Benutzer nicht sichtbar sind. In Verbindung mit den Metadaten des Dateisystems kann damit festgestellt werden, wann eine Datei erstellt, aufgerufen, geändert, gelöscht, verschoben oder umbenannt wurde.

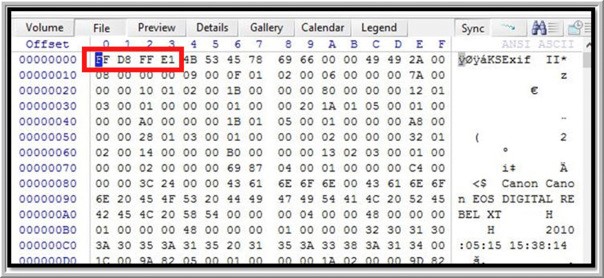

Ein weiteres Beispiel ist die Analyse von Dateisignaturen (rot umrahmt). Damit untersucht man die eindeutigen Codes oder Signaturen am Anfang von Dateien, um deren Typ zu identifizieren. Diese ermöglichen die Erkennung des Dateityps, selbst wenn die Dateierweiterung geändert wurde, um den wahren Inhalt zu verschleiern.

Die ersten 8 Hexadezimalziffern (roter Rahmen) geben den „Typ“ der Datei an. Man kann zum Beispiel eine docx-Datei in .png umbenennen, um die ursprünglichen Inhalte zu verbergen. Jedoch sieht man aus dieser Signatur, dass es sich nicht um eine png-Datei, sondern um eine docx-Datei handelt.

Ein anderes Werkzeug ist Axiom Examine von Magnet Forensics. Axiome Examine wird eingesetzt, um Daten von Computern, Mobilgeräten und Online-Cloud-Plattformen, wie Twitter, Instagram, Dropbox und mehr, zu extrahieren. Besonders nützlich ist es in der Analysephase, wo es die Daten in spezifische Kategorien unterteilt. Dies ermöglicht die Identifizierung von bestimmten Arten von Daten, wie die Benutzeranmeldedaten, den Browserverlauf, die Cookies, den Cache, die Bilder und die Videos.

Fallbeispiele

Authentizität von Dokumenten

In einem Sachverständigengutachten wurde festgestellt, dass die untersuchten Dokumente nicht an den von der Gegenpartei behaupteten Daten unterzeichnet worden sein konnten. Grundlage dafür bildete eine komplexe Extraktion und Analyse spezifischer Metadaten in den relevanten Vertrags- und Transaktionsdokumenten. Diese waren auf Benutzerebene nicht sichtbar und lieferten unwiderlegbare Beweise für den genauen Zeitpunkt der Unterzeichnung.

Nachweis der Datenvernichtung

Die Analyse mehrerer Geräte ehemaliger Führungskräfte bestätigte, dass geschützte Informationen des Arbeitgebers auf ein externes USB-Gerät kopiert wurden. Durch die Analyse der Metadaten des Dateisystems wurden ebenfalls Beweise für eine Datenvernichtung gefunden.

Datenübertragung

Nach dem Ausscheiden des leitenden Programmierers wurden dessen Computer analysiert, da er unter negativen Umständen gegangen war. Mittels Datei-Header-Analyse und Axiom Examine konnte festgestellt werden, dass er nicht nur Geräte von seinem Haus aus mit den Systemen des ehemaligen Arbeitgebers verbunden hatte, sondern, dass die Datenübertragung zu seinem Haus noch lange nach seinem Weggang fortgeführt wurde.

Digitale Forensik als Eckstein der Ermittlungen

Fortschrittliche Techniken spielen eine zentrale Rolle, um aus riesigen Datenmengen die entscheidenden Informationen herauszufiltern und verborgene Beweise ans Licht zu bringen. Durch den Einsatz spezialisierter Software kann gezielt nach bestimmten Dateitypen oder Schlüsselwörtern gesucht werden. Dies ermöglicht die effiziente Identifizierung und Sicherung relevanter Informationen. Kommunikationsdaten können zusätzlich Aufschluss über Personennetzwerke geben, was die strategische Planung von Befragungen und die gezielte Sammlung weiterer Daten unterstützt. Zudem kann eine detaillierte Zeitlinie aller relevanten digitalen Ereignisse Zusammenhänge zwischen scheinbar unabhängigen Informationen aufzeigen.

Aktivitäten auf elektronischen Geräten hinterlassen Spuren. Diese führen häufig zu Bank- und E-Mail-Konten, Online-Glücksspielen, unangemessenen Bilddatenbanken, teuren Freizeitaktivitäten, Druck- und Scanaktivitäten, Zeitzonenänderungen, nicht autorisierten USB-Verbindungen, Fotos oder Screenshots von geistigem Eigentum, Geolokalisierungsinformationen oder Verbindungen zu WiFi-Netzwerken, welche auf besuchte Orte hinweisen. Ebenso finden sich Hinweise auf Datenlecks, Datenlöschungen oder versteckte Vermögenswerte.

In der digitalen Forensik werden somit Werkzeuge und technisches Fachwissen effizient eingesetzt, um gelöschte, verlorene oder bislang unentdeckte Daten wiederherzustellen. Das tiefgreifende Verständnis digitaler Beweise führt zu taktischen und strategischen Vorteilen in Untersuchungen.

Der nächste Beitrag auf dem Blog Economic Crime erscheint am 27. Mai 2024.

Autorin: Madeleine Rebsamen

Autor: Graeme Buller

Kommentare

0 Kommentare

Danke für Ihren Kommentar, wir prüfen dies gerne.