1. Juli 2024

Nutzung von Open Source Intelligence bei internen Untersuchungen

Die Effizienz umfassender Recherchen, wie sie beispielsweise bei internen Untersuchungen durchgeführt werden, lässt sich durch die gezielte Nutzung von Open Source Intelligence (OSINT) deutlich steigern. Erfolgt der Zugriff auf die öffentlich zugänglichen Informationen mit den entsprechenden Techniken, stellt das Vorgehen ein leistungsstarkes Werkzeug zur Optimierung von internen Untersuchungsprozessen dar.

Von Lionel Bloch und Andy Bichsel

Die Ursprünge von OSINT lassen sich bis in den Zweiten Weltkrieg zurückverfolgen. Um die Propagandaprogramme der Achsenmächte zu überwachen und zu analysieren, richteten die USA am 26. Februar 1941 den Foreign Broadcast Information Service (FBIS) ein. Diese Open-Source-Nachrichtendienstkomponente der Direktion für Wissenschaft und Technologie der Central Intelligence Agency überwachte, übersetzte und verbreitete innerhalb der US-Regierung frei zugängliche Nachrichten und Informationen aus Medienquellen ausserhalb der Vereinigten Staaten. Im November 2005 wurde bekannt gemacht, dass der FBIS zum neu gegründeten Open Source Center werden würde, das mit der Sammlung und Analyse öffentlich zugänglicher Informationen beauftragt ist.

Die technologische Entwicklung und die breite Verfügbarkeit von Online-Datenquellen haben die Sammlung und Analyse von Informationen seit den ersten Einsätzen von OSINT revolutioniert. Während die Suche ursprünglich in Printmedien und anderen physischen Informationsquellen erfolgte, liegt der Schwerpunkt heute auf dem digitalen Raum sowie insbesondere auf dem Internet. Dieses bietet einen deutlich schnelleren und umfassenderen Zugang zu einer Vielzahl von Daten. Doch wie lassen sich die relevanten Informationen in der Fülle der frei zugänglichen Informationen effizient finden?

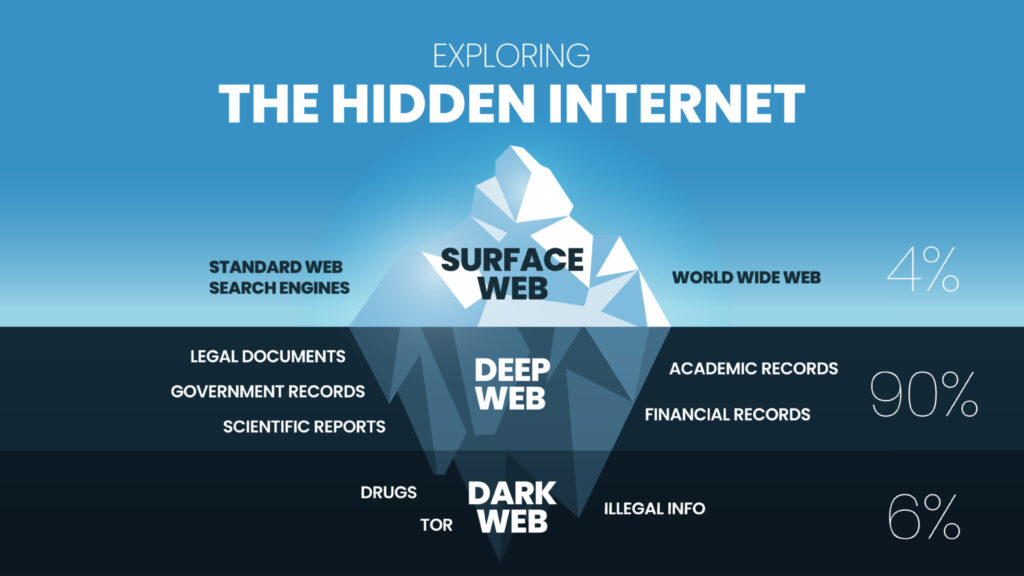

Architektur der drei Schichten des Internets

Um die Komplexität und die verschiedenen Ebenen der Informationssuche und -nutzung im Internet besser zu verstehen, ist das Drei-Schichten-Modell hinzuzuziehen. Nach diesem ist das Internet in die nachfolgenden drei Schichten zu unterteilen:

- Das Surface Web ist derjenige Teil des Internets, der mit Suchmaschinen, wie Google, Bing oder DuckDuckGo, gefunden werden kann. Es umfasst alle öffentlich zugänglichen Informationen, wie auf Webseiten, Nachrichtenportale, soziale Medien mit öffentlichen Inhalten oder Online-Shops. Das sichtbare Internet macht etwa 4% der gesamthaft verfügbaren Inhalte aus.

- Das Deep Web ist derjenige Teil des Internets, der von den herkömmlichen Suchmaschinen, wie Google, Bing oder DuckDuckGo, nicht durchsucht werden kann. Es umfasst diejenigen Webseiten, die hinter Passwörtern oder speziellen Zugriffsschranken verborgen sind. So zum Beispiel private Datenbanken, passwortgeschützte Webseiten, soziale Medien mit privaten Inhalten, E-Banking oder wissenschaftliche Journale. Nur autorisierte Personen mit den entsprechenden Berechtigungen können darauf zugreifen. Es wird verwendet, um persönliche Informationen zu speichern und macht etwa 90% des ganzen Internets aus.

- Das Dark Web ist ein Teil des Deep Webs, der absichtlich verborgen und nur über eine spezielle Software, wie den Tor-Browser, für die Nutzer zugänglich wird. Es bezweckt den Schutz der Privatsphäre sowie der Meinungsfreiheit in repressiven Regimen und wird oft benutzt, um anonym zu kommunizieren. Dadurch wurde es zunehmend auch für illegale Aktivitäten interessant. Es macht etwa 6% des gesamten Internets aus.

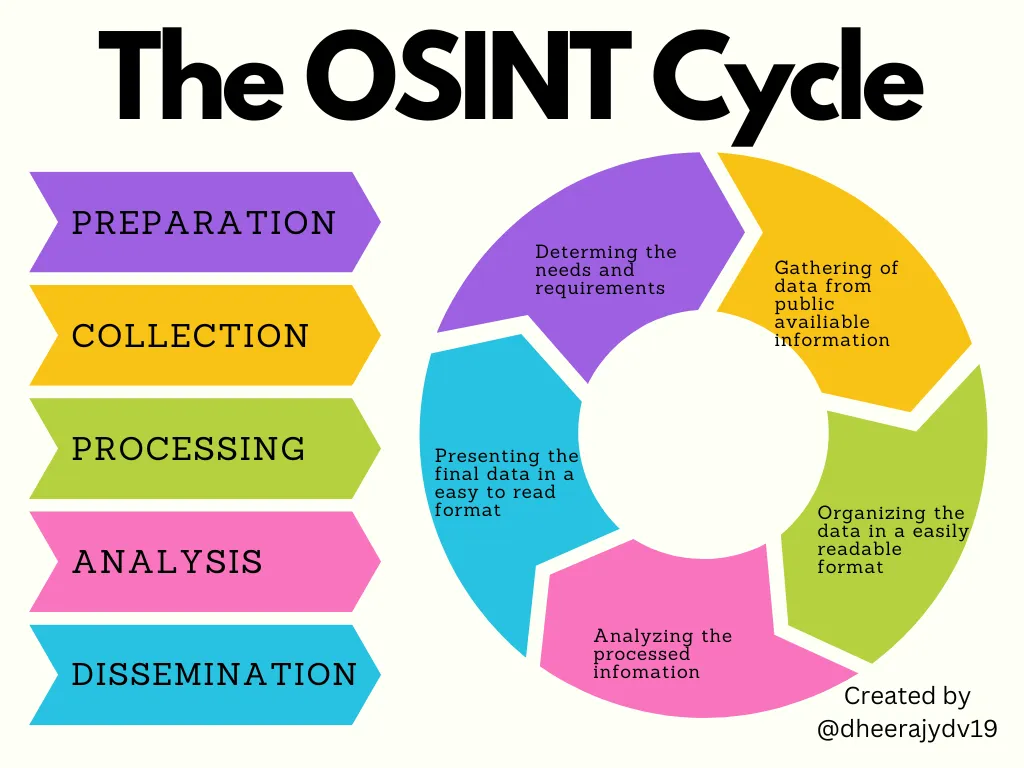

Der OSINT-Zyklus

Der OSINT-Zyklus, auch Open Source Intelligence Cycle genannt, beschreibt die systematische Herangehensweise, die von den Mitarbeitenden des Geheimdienstes und den Analysten verwendet wird, um öffentlich verfügbare Informationen zu sammeln, zu verarbeiten sowie zu analysieren, um diese in der Folge im Sinne eines endgültigen Ergebnisses zu präsentieren. Er dient dazu, den Prozess der Informationsgewinnung effizient und strukturiert zu gestalten, um in möglichst kurzer Zeit die bestmöglichen Ergebnisse zu erzielen.

Es bestehen unterschiedliche Ansichten darüber, wie der OSINT-Zyklus und seine Phasen genau aussehen sollen. Grundsätzlich kann er in die nachfolgenden fünf Prozesse aufgeteilt werden:

- Die Vorbereitung ist die erste Phase des OSINT-Zyklus. Bei dieser werden zunächst die Bedürfnisse und Anforderungen der Recherche festgelegt. So werden in dieser die Ziele sowie die zu erhebenden Daten definiert und überdies festgelegt, welche Quellen verwendet und welche Werkzeuge im Sinne einer effizienten Zielerreichung bevorzugt genutzt werden sollen.

- In der Sammelphase werden Rohdaten aus sämtlichen öffentlich zugänglichen Quellen gesammelt, darunter sozialer Medien, Nachrichtenwebseiten, Blogs, Regierungsaufzeichnungen und weiterer öffentlich zugängliche Quellen, die nicht zwangsläufig online sein müssen. Um die Daten zu sammeln, kommen sowohl manuelle als auch automatisierte Ansätze – oder eine Kombination aus beiden – zum Einsatz.

- Die dritte Phase des OSINT-Zyklus ist die Verarbeitung. Dabei werden die gesammelten Rohdaten auf ihre Zuverlässigkeit und Authentizität überprüft. Um dies zu gewährleisten und Fehlalarme zu minimieren, kommen mehrere Quellen, Werkzeuge und Techniken zum Einsatz. Nach der Filterung der Daten werden diese in ein leicht les- und nutzbares Format gebracht und für die Verwendung in den weiteren Phasen gespeichert.

- In der Analysephase untersuchen die Analysten die gesammelten Daten, um bedeutungsvolle Informationen, Einblicke und Muster zu identifizieren. Dabei geht es unter anderem darum, Fehlalarme und falsche Daten herauszufiltern, Trends und häufige Anomalien zu erkennen. Dafür kommen Datenvisualisierungs- und andere Automatisierungstools zum Einsatz.

- Die Verbreitung ist die fünfte und letzte Phase des OSINT-Zyklus. Nachdem die Datenaufbereitung abgeschlossen ist, wird der abschliessende Bericht den entsprechenden Personen und Organisationen weitergeleitet, die die Informationen nach Bedarf nutzen. Dabei ist sicherzustellen, dass der Zugang zu den Informationen lediglich dem vereinbarten Personenkreis gewährt wird und dies innert der vereinbarten Frist erfolgt.

Allgemeine OSINT-Techniken

Für die effiziente Suche nach relevanten Daten ist ein grundlegendes Verständnis der Funktionsweisen von Suchmaschinen, wie Google, Bing oder DuckDuckGo, erforderlich. Insbesondere kommen die folgenden drei Funktionen zum Einsatz:

- Beim Crawling wird das Internet nach Inhalten durchsucht, indem der Code oder Inhalt jeder gefundenen URL überprüft wird. Suchmaschinen senden dafür ein Team von Robotern, bekannt als «Crawler» oder «Spiders», aus, um neue und aktualisierte Inhalte zu finden. Wird beispielsweise nach einer Nachrichtenseite gesucht, beginnen die Crawler mit der Startseite und folgen anschliessend den dort aufgeführten Links zu den weiteren Artikeln, Kategorien und Seiten. Um die Inhalte zu verstehen und zu speichern, analysieren die Crawler den HTML-Code der gefundenen Seiten. Die gesammelten Informationen werden in den Index der Suchmaschine aufgenommen, sodass Benutzer bei einer Suchanfrage stets die relevanten Ergebnisse dieser Nachrichtenseite finden können. Regelmässiges Crawling stellt mit anderen Worten sicher, dass die Informationen der Datenbank der Suchmaschine immer aktuell sind.

- Im Rahmen der Indexierung werden die während des Crawling-Prozesses gefundenen Inhalte organisiert und gespeichert. Sobald eine Seite im Index ist, wird sie als potenzielles Ergebnis für allfällige Suchanfragen berücksichtigt.

- Im sogenannten Ranking werden die Inhalte, die die Suchanfrage des Nutzers am besten beantworten, bereitgestellt, wobei die Ergebnisse nach Relevanz geordnet werden.

Grundlagen zu den Suchoperatoren

Suchoperatoren, auch Boolesche Operatoren genannt, sind Wörter oder Symbole, die dazu verwendet werden, Schlüsselwörter in einer Suche zu kombinieren oder auszuschliessen. Diese Operatoren helfen, die Suche auf die relevantesten Ergebnisse zu fokussieren. Da jede Suchmaschine ihren eigenen spezifischen Syntax für die Boolesche Operatoren hat, werden im Folgenden beispielhaft diejenigen vorgestellt, die bei der am häufigsten verwendeten Suchmaschine von Google funktionieren:

| Boolescher Operator | Beispiel |

| AND Limitiert Ergebnisse | Crime AND Investigation Suche nach Inhalten, die sowohl die Begriffe «Crime» als auch «Investigation» enthalten. |

| OR Ein Begriff ODER ein anderer | Crime OR Investigation Suche nach Inhalten, die entweder den Begriff «Crime» ODER «Investigation» enthalten. |

| – Einen Begriff von der Suche ausschliessen | Bundeshaus -Bern Begrenzt die Ergebnisse auf solche, die den Begriff «Bundeshaus» enthalten, aber nicht den Begriff «Bern». |

| -site: Schliesst eine Website von der Suche aus. | Bundeshaus -site:admin.ch Begrenzt die Ergebnisse auf solche, die nicht von «admin.ch» stammen. |

| ~ Synonyme eines Begriffs | ~bribe Suche nach dem Begriff «bribe» und dessen Synonymen. |

| « » Genaue Suche | «Internal Misconduct» Suche nach der genauen Phrase «Internal Misconduct». |

Vorbereitungshandlungen für OSINT-Ermittlungen

Um eine OSINT-Ermittlung erfolgreich und effizient durchführen zu können, ist diese sorgfältig vorzubereiten und zu planen. Dabei sind insbesondere die nachfolgenden Vorbereitungshandlungen zu beachten:

- Vor dem Beginn der Ermittlung ist ein geeignetes Antivirensoftwareprogramm zu installieren und ein Skript-Blocker sowie ein virtuelles privates Netzwerk (VPN) einzurichten.

- Um die Privatsphäre zu schützen, sollten die Verwendung einer virtuellen Maschine in Betracht gezogen werden. Eine virtuelle Maschine ist ein Computersystem, das mit Software auf einem physischen Computer erstellt wird und die Funktionen eines anderen separaten Computers nachahmt.

- Der verwendete Browser beeinflusst direkt die Ergebnisse. Mozilla Firefox und Google Chrome bieten zahlreiche «Add-Ons» und Erweiterungen, die für die Ermittlungen relevant sind. Diese sind vorgängig zu recherchieren.

- Vor der Nutzung der Daten ist abzuklären, aus welchen Quelle diese stammen. Die rechtlichen Rahmenbedingungen für die Durchführung von Open-Source-Forschung in dem jeweiligen Land oder der Region sind einzuhalten.

Hinweise zur operativen Sicherheit

Die Operational Security, kurz OPSEC, ist bei der Durchführung von OSINT-Ermittlungen stets zu beachten. Es ist von grosser Wichtigkeit, dass die Sicherheit und Vertraulichkeit der eigenen Operationen jederzeit gewährleistet sind. OPSEC stellt demnach sicher, dass zu keinem Zeitpunkt unbeabsichtigte Informationen preisgeben werden, die von gegnerischen Parteien genutzt werden könnten. Insbesondere sind die folgenden Punkte beachtet werden:

- Es sind sichere Online-Passwörter zu verwenden und diese sind regelmässig zu ändern.

- Das Versenden von persönlichen Informationen per E-Mail oder Textnachrichten ist zu vermeiden.

- Auf die Veröffentlichung von persönlichen Informationen in sozialen Netzwerken ist zu verzichten.

- Es sind stets die aktuellen Firewall- und Antivirensoftwareprogramme zu verwenden.

- Es ist sicherzustellen, dass die Webseiten, auf denen die ermittelten Informationen geteilt werden, sicher sind, also mit «https» beginnen.

- Bei per E-Mail zugestellten Aufforderungen zur Vornahme von finanziellen Transaktionen ist stets direkt die Webseite der entsprechenden Organisation aufzurufen.

- Aus unsicheren Quellen sollten keine Softwareprogramme oder Apps heruntergeladen werden.

- Es ist niemals ein ungesichertes WLAN für die Ermittlungen zu verwenden.

Strukturierung der Ermittlungen

Je nach Umfang der Ermittlung eignet sich einer der nachfolgenden Forschungsansätze, um diese zu beginnen:

| Ermittlungsbereich | Startpunkt |

| Suchmaschinen | Die meisten Ermittler beginnen die Untersuchungen mit einer der grossen Suchmaschinen, wie Google oder Bing. Während dies in vielen Ländern der richtige Ansatz ist, sind in einigen Regionen der Welt andere Suchmaschinen leistungsfähiger, um die Recherche zu beginnen. Jede Suchmaschine hat ihre eigenen Besonderheiten und eine spezielle Syntax für die Verwendung der Booleschen Operatoren. Es ist zu empfehlen, sich vor der Aufnahme der Ermittlungen mit den suchmaschinenspezifischen Suchoperatoren vertraut zu machen. Um die Forschungsergebnisse vergleichen zu können, bietet es sich an, mindestens zwei Suchmaschinen zu verwenden. |

| Personensuchmaschinen | Die Personensuchmaschinen, wie zum Beispiel Pipl, Spokeo oder ThatsThem, sind darauf spezialisiert, Inhalte über eine bestimmte Person zu finden. Sie sind hauptsächlich auf die Bereitstellung von Informationen über Einzelpersonen in den Vereinigten Staaten ausgerichtet. Dennoch lohnt es sich, sie auch für Recherchen ausserhalb Amerikas auszuprobieren. |

| Regierungs- und Geschäftsdatenbanken | Das Auffinden von Unternehmens- und Geschäftsinformationen ist für die meisten internen Untersuchungen zentral. Diese können unter anderem aus Unternehmensregister, Land- oder Gerichtsarchiven, Amtsblättern, behördliche Einreichungen sowie Luft- und Schiffsregistern zusammengetragen werden. Während bestimmte offizielle Register in einigen Ländern frei zugänglich sind, muss in anderen Ländern zunächst ein Antrag gestellt und ein berechtigtes Interesse nachgewiesen werden. Die Recherche werden am besten mit grundlegenden Nachforschungen darüber begonnen, wie auf die relevanten öffentlichen Aufzeichnungen im Zielgebiet zugegriffen werden kann. |

Für die Vornahme von spezifischeren Ermittlungshandlungen, die im Nachgang zu den soeben dargelegten Grundlagenrecherchen durchzuführen sind, hilft die nachfolgende Struktur, den vertieften Forschungsansatz zu optimieren:

| Ermittlungsbereich | Art der Information |

| Digitale Währungen | Da digitale Währungen, wie Bitcoin, Ethereum oder Monero, zunehmend im Gebrauch sind, kann deren digitale Verfolgung neue Spuren aufdecken, die anschliessend weiterverfolgt werden können. |

| Dokumenten | Interessante Quellen sind beispielsweise Google Docs, Microsoft Docs, Amazon Web Services und Scribd. |

| Domain Namen | Nach der Identifizierung einer bestimmten Webseite, kann diese ebenfalls zum Bestandteil von weiteren Ermittlungen werden. So können diese Details zu aktuellen und historischen Domain-Registrierungen enthalten und neue Anhaltspunkte für die weitere Untersuchungen liefern. |

| E-Mail-Adressen | Um die im Verlauf der Ermittlungen gefundenen Details zu einem realen Namen zu bestätigen, ist es immer eine gute Option, mittels Unterstützung durch eine Suchmaschine nach allen E-Mail-Adressen zu suchen, die der Zielperson zugeordnet werden können. Darüber hinaus gibt es zahlreiche Dienste, die Informationen zu E-Mail-Vermutungen, kompromittierten oder geleakten Konten bieten, die die Recherche optimieren können. |

| Bilder | Sämtliche Suchmaschinen verfügen über eine Bildersuche. Um vergleichbare Bilder zu finden oder das Originalbild rückwärts zu suchen, können umgekehrte Bildsuchen verwendet werden. Diese können helfen, die ursprünglichen Metadaten, wie die EXIF-Daten zur Seriennummer der Kamera, geografische Koordinaten wie Länge- und Breitengrade, unbeschnittene Ansichten des Bildes oder sogar andere mit derselben Kamera aufgenommene Bilder, zu finden. Einige Dienstanbieter bieten KI-gesteuerte Gesichtserkennungsdienste als Open-Source-Tool an, um die Wahrscheinlichkeit zu überprüfen, dass zwei Gesichter derselben Person gehören. |

| IP-Adressen | Die Recherche nach IP-Adressen fällt normalerweise nicht in den unmittelbaren Umfang einer internen Untersuchung, ist aber ein grundlegender Ansatz für Cyberermittlungen. Da diese zu wertvollen Ergebnissen führen kann, ist diese dennoch stets im Hinterkopf zu behalten. |

| Online-Karten | Online-Satellitenbilder von Online-Dienstanbietern, wie Google Street View, Zoom Earth, Bing Maps, sind nützlich, um im Rahmen der Ermittlung zusätzliche Informationen zu Adressen zu finden. |

| Soziale Netzwerke | Im Laufe der Jahre wurde die Recherchen in den sozialen Netzwerken immer wichtiger. Anfangs konzentrierten sich alle auf die Abklärungen über Personen auf Facebook. In der Zwischenzeit haben sich zahlreiche weitere soziale Netzwerke entwickelt, die für die Recherchen hinzugezogen werden können. Allerdings empfiehlt es sich, stets mit einer grundlegenden Recherche in den grossen sozialen Netzwerken, wie Facebook, Instagram, Twitter oder LinkedIn, zu beginnen. In einem zweiten Schritt sollten die landes- und gemeinschaftsspezifischen Netzwerke betrachtet werden. Dabei ist zu beachten, dass jedes Netzwerk seine eigenen Suchoperatoren hat. Die daraus resultierenden Strategien sind vor der Durchführung der Recherche im Netzwerk in Erfahrung zu bringen. |

| Online-Communities | Inhalte aus Online-Communities, wie Reddit, Pinterest, Amazon, eBay, Ricardo, Tutti oder Online-Dating-Webseiten sind vergleichbar mit der Durchführung von Recherchen in sozialen Netzwerken. Wenn die Interessen oder Freizeitbeschäftigungen der Zielperson identifiziert werden konnten, ist nach Online-Communities zu suchen, die diese Gewohnheiten ansprechen. |

| Telefonnummern | Während die Telefonnummer vor zehn Jahren noch ein eindeutiger Identifikator und damit ein klares Ermittlungsziel darstellte, ist es mit der heutigen Technologie, wie Voice-over-IP oder SMS-Online-Diensten, ein Einfaches, temporäre Nummern zu generieren. Dennoch kann die gezielte Recherche von Telefonnummern zu neuen Anhaltspunkten und Erkenntnissen führen. |

| Benutzernamen | Echte Namen können zu einem Benutzernamen führen, der wiederum ein Ausgangspunkt für eine weitere Recherche sein kann. Neben Such- und Personensuchmaschinen gibt es Dienste, wie zum Beispiel X-Ray, die auf die Recherche von Benutzernamen spezialisiert sind. |

| Videos | Das Durchsuchen von Videos ist zeitaufwändig, kann aber viele nützliche Informationen liefern. Am meisten Videos finden sich auf YouTube. Das Durchführen von Recherchen auf dieser Plattform ist allerdings eine Kunst für sich, weshalb es sich lohnt, sich vorgängig im Detail zu informieren. In den Suchmaschinen können ebenfalls Anfragen nach Videos auf YouTube und in den sozialen Medien gestartet werden. |

Proprietäre Quellen

Neben offenen Quellen gibt es auch proprietäre Datenquellen, die in vier Kategorien unterteilt werden können:

- Die Unternehmensdatenbanken enthalten Unternehmensprofile, Registereinträge und weitere potenziell relevante Daten.

- Compliance-Datenbanken identifizieren negative Medienberichte, Sanktionen und Schwarze Listen.

- Pressearchive umfassen digitale Archive globaler Nachrichteninhalte.

- Über Drittanbieter-Informationsdienste können Kreditauskünfte, Solvenz- und Liquiditätsinformationen erlangt werden.

OSINT-Techniken in der internen Untersuchung

Die Struktur des Einsatzes von OSINT-Techniken im Rahmen einer internen Untersuchung könnte beispielhaft wie folgt aussehen:

- Phase: Zunächst sollten grundlegende Recherchen zu den Zielobjekten durchgeführt werden, bevor der Fokus auf die persönlichen Identifikatoren und Vermögenswerte, wie beispielsweise Aliase, Familienmitglieder, Wohnadressen, berufliche Mitgliedschaften oder Eigentumsverhältnisse, allfällige negative Medienberichterstattungen, (Unternehmens-)Beteiligungen sowie Managementpositionen, zu legen sind.

- Phase: Umfassendere und internationale Recherchen zum Zielobjekt mit Fokus auf spezifische Forschungsfragen, wie Untersuchungen der (straf-)rechtlichen und finanziellen Situation, bestehende Verbindungen zu politisch exponierten Personen oder kriminellen Organisationen, geschäftliche Interessen, frühere Verurteilungen, Pfandrechte sowie (In-)Solvenzen. Aber auch die Netzwerkanalysen sind in dieser Phase vorzunehmen.

- Phase: Tiefergehende Untersuchungen, wie beispielsweise Vor-Ort-Besuche, die Durchsuchung von physischen Dokumenten oder öffentlichen Aufzeichnungen, die Analyse von Lieferketten sowie die Recherche nach versteckten Vermögenswerten, sind dabei erst in einer optionalen dritten Phase vorzunehmen.

Dokumentation und Berichterstattung

Die Dokumentation ist für jede interne Untersuchung von entscheidender Bedeutung. Die Art und Weise der Dokumentation hängt davon ab, welche Methodik für den Nachweis des gewählten Forschungsansatzes verwendet wird und welche Suchstrategie festgelegt wurde. Ebenso ist wichtig zu entscheiden, wie die Ergebnisse präsentiert werden sollen. Die Tiefe des Berichts hat sich danach zu richten, ob die Ergebnisse vor Gericht als Beweismittel dienen sollen oder nicht.

Der abschliessende Bericht sollte insbesondere die wichtigsten Erkenntnisse, die Details zur Analyse und gegebenenfalls einen Anhang zu enthalten. Dabei ist auch hier zu beachten, dass die Erkenntnisse möglicherweise als Beweismitteln werden können. Die Sammlung der Informationen muss demnach verteidigungsfähig sein muss, um einer formellen Prüfung standzuhalten.

Optimierung von internen Untersuchungen durch OSINT

Durch den Zugang zu öffentlich zugänglichen Informationen ermöglicht OSINT eine deutliche Erweiterung der traditionellen Ermittlungsmethoden. Dabei können wesentliche Informationen unabhängig von geschützten Quellen gesammelt und wertvolle Einblicke gewonnen werden. Die systematische Sammlung und Analyse verkürzt zudem den Untersuchungszeitraum deutlich, was zu einer schnellen Aufklärung der Angelegenheit beiträgt. Die anonyme Durchführung schützt die Identität der Ermittler, während gleichzeitig Transparenz und Nachvollziehbarkeit gewahrt bleiben und fundierte Entscheidungsprozesse unterstützt werden. Insgesamt kann die Integration von OSINT die Durchführung von internen Untersuchungen somit erheblich optimieren.

Der nächste Beitrag auf dem Blog Economic Crime erscheint am 19. August 2024.

Autor: Lionel Bloch

Autor: Andy Bichsel

Kommentare

0 Kommentare

Danke für Ihren Kommentar, wir prüfen dies gerne.