8. März 2021

«Business Email Compromise» – Unternehmen im Fokus von Betrügern

Es war doch bloss eine E-Mail. Ich musste die Begünstigtendaten unseres Lieferanten ändern, weil sie wegen einer Konto-Revision die Hausbank wechselten. Die E-Mail-Adresse hat doch gestimmt und der Inhalt klang plausibel. Wie hätte ich wissen sollen, dass Betrüger dahinterstecken?

Von Jacqueline Dütsch und Urs Steiner

Der englische Begriff «Business Email Compromise» (BEC) bedeutet soviel wie «kompromittiertes Geschäfts-E-Mail» und umfasst verschiedene Betrugsphänomene. Obwohl nicht täglich darüber berichtet wird, gehen die finanziellen Schäden gemäss dem «Internet Crime Complaint Center» (IC3), eine Arbeitsgruppe des US-amerikanischen FBI, das sich mit Cyberkriminalität befasst, jährlich in die Milliarden. Laut einem Bericht vom September 2019 wurden dieser Stelle bis Juli 2019 über 166’000 Fälle gemeldet, wobei sich die Schadenssumme inzwischen auf über USD 26 Milliarden beläuft.

Modus Operandi

In diesem Beitrag konzentrieren wir uns innerhalb des BEC auf eine besonders perfide Betrugsmasche. IC3 benennt diese als «The Bogus Invoice Scheme», «The Supplier Swindle» oder auch «Invoice Modification Scheme». Das Ziel der Betrüger ist es dabei, den Geldstrom für fällige Rechnungen zwischen Geschäftspartnern, Lieferant und Leistungsempfänger, umzuleiten. Betroffene Unternehmen können dadurch nicht nur erheblich finanziell geschädigt, sondern im schlimmsten Fall sogar in den Ruin getrieben werden. Jedes Unternehmen kann Opfer eines solchen Angriffs werden, ungeachtet der Grösse, der Branche oder des Domizils.

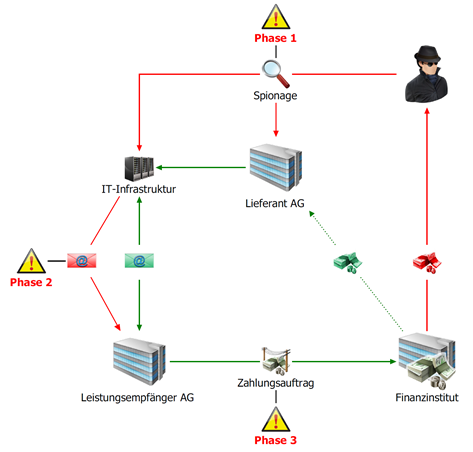

Der Betrug läuft in drei Phasen ab. In einer ersten Phase werden die Geschäftspartner mittels legaler und/oder illegaler Methoden ausspioniert. Möglichkeiten hierzu bieten beispielsweise «Open Source Intelligence» (OSINT), hacken der IT-Infrastruktur, beispielsweise mittels Phishing-Attacke, oder ein ganz banaler telefonischer Anruf in die beteiligten Firmen. Ein gekapertes E-Mail-Konto eines Mitarbeiters und die anschliessende Überwachung der ein- und ausgehenden Nachrichten, erweist sich dabei für die Betrüger als besonders ausgiebige Quelle verwertbarer Informationen. Die Spionage kann einige Monate andauern, was den Tätern erlaubt, ein optimales Bild über ihre Opfer zu erhalten.

Sobald genügend Informationen gesammelt sind, erfolgt in einer zweiten Phase der eigentliche Angriff, indem sich die Betrüger in die Kommunikation zwischen den Geschäftspartnern einschalten. Mit den in der ersten Phase gewonnen Erkenntnissen übernehmen sie die (elektronische) Identität des rechnungsstellenden Unternehmens und kontaktieren meist mittels gefälschten E-Mails den Rechnungsempfänger. Unter einem Vorwand soll eine fällige Rechnungszahlung für Waren oder erbrachte Dienstleistungen an ein bislang unbekanntes, jedoch von den Betrügern kontrolliertes, Bankkonto ausgeführt werden. Die gefälschte E-Mail kann dabei auf verschiedene Arten versandt werden: Direkt aus dem gehackten E-Mail-Konto des rechnungsstellenden Unternehmens, aus einem täterischen E-Mail-Konto mit einer leicht abgeänderten Mailadresse oder via eine gefälschte Absenderadresse (sog. «E-Mail-Spoofing»).

Der so getäuschte Rechnungsempfänger veranlasst nun in einer dritten Phase die Zahlung an das in der gefälschten E-Mail aufgeführte, zu begünstigende Bankkonto. Erkannt wird der Betrug üblicherweise erst, wenn der Rechnungssteller das Ausbleiben der Zahlung reklamiert. In den meisten Fällen ist dann der Schaden aber bereits angerichtet und das begünstigte, betrügerische Konto leergeräumt. Umso wichtiger sind deshalb die unternehmensinterne Prävention sowie die Früherkennung potentiell betrügerischer E-Mails.

Die nachfolgende Grafik zeigt den Modus Operandi sowie die einzelnen Phasen in einer Übersicht:

Herausforderungen der involvierten Parteien

Grundsätzlich läuft dieser Betrug nach einem simplen Schema ab, der beispielsweise mit einem telefonischen Rückruf beim rechnungsstellenden Unternehmen einfach zu erkennen wäre. Trotzdem entstehen durch diese Betrugsform immense Schäden. Wo also liegen die Herausforderungen?

Eine wirkungsvolle Sensibilisierung potentieller Opfer, wie Unternehmen, Vorsorgeeinrichtungen, Stiftungen, Behörden, Vereine und andere Organisationen, ist der zentrale Erfolgsfaktor. Es gilt sicherzustellen, dass alle Involvierten über dieses Betrugsschema und dessen Erkennungsmerkmale aufgeklärt werden und dass die möglichen Opfer ihre internen Abläufe und Eskalationsprozesse entsprechend anpassen. Um die nötigen Informationen bereitzustellen und um die Botschaften zu transportieren, braucht es ein Zusammenspiel von Behörden, Präventionsstellen, Wirtschaftsverbänden und so weiter.

Ist diese Hürde genommen, sind die internen Prozesse definiert und die Mitarbeitenden sensibilisiert, folgen die operativen Herausforderungen.

In unserer digitalen Welt kommt der IT-Infrastruktur eine zentrale Bedeutung zu. Es gilt, die Systeme aktuell und geschützt zu halten, um unter anderem eine möglichst geringe Angriffsfläche für Spionagetätigkeiten zu bieten. Cybersecurity oder auch IT-Sicherheit mit all ihren Facetten kann hier als Stichwort genannt werden.

Zeitgemäss werden Geschäfte oftmals rein elektronisch abgewickelt. Die Geschäftspartner kennen sich dadurch nicht persönlich. Ihre E-Mail-Adressen sind die einzigen Kontaktkoordinaten. Oft sind mehrere Personen in den Zahlungsprozess involviert, was das Risiko von Missverständnissen erhöht. Zudem steigt je nach Art der Abwicklung des zu Grunde liegenden Geschäfts, zum Beispiel Akkreditive oder Finanzierungen von Grossprojekten, und der in der Folge unvermeidbare Einbezug von weiteren, teilweise nicht allen Involvierten bekannten Service Providern, die Komplexität der Abläufe. Dazu kommen möglicherweise sprachliche Barrieren und unterschiedliche Zeitzonen, was eine telefonische Kontaktaufnahme zusätzlich erschweren kann.

Eine weitere Herausforderung stellen ferner regionale Geschäftsgepflogenheiten dar. Beispielsweise ist es im Gegensatz zu unseren hiesigen Gewohnheiten in anderen Ländern nicht unüblich, dass Unternehmen ihre kontoführende Bank öfters wechseln. Eine entsprechende Information seitens der rechnungsstellenden Partei muss somit per se nicht als verdächtig erscheinen, was wiederum die Erkennung des oben beschriebenen Betrugsschemas beeinträchtigen kann.

Dies sind nur einige Beispiele, die aufzeigen, dass sich ein an und für sich einfacher Prozess, wie die Bezahlung einer Rechnung, rasch verkomplizieren kann. Es stellt sich deshalb die Frage, wie mit diesen Herausforderungen umgegangen werden kann. Müssen beispielsweise Prozesse an die aktuelle Situation angepasst werden, und wenn ja, welche? Die neuen Abläufe sollten dann einerseits genügend robust sein, um Fehler gar nicht entstehen zu lassen. Anderseits müssen sie aber ausreichend elastisch sein, um das in der Praxis notwendige Mass an Flexibilität aufzuweisen.

Übrigens, bei Prozessanpassungen sollte darauf geachtet werden, dass die neuen Regeln nicht zu kompliziert sind und einfach in die bereits bestehenden Abläufe implementiert werden können. Die Änderungen und vor allem deren Notwendigkeit muss von den Mitarbeitenden verstanden, erkannt und akzeptiert und auf keinen Fall als Schikane, Beeinträchtigung der Effizienz oder als Kontrolle verstanden werden. Man läuft sonst Gefahr, dass die getroffenen Präventionsmassnahmen früher oder später verwässert oder sogar umgangen werden.

So individuell die einzelnen Unternehmen sind, so individuell gestalten sich auch ihre internen Abläufe, weshalb es keine einheitliche Lösung für alle geben kann. Wichtig aber ist, dass interne Präventionsmassnahmen nicht nur von allen Mitarbeitenden verstanden und befolgt werden, sondern auch nachhaltig gesichert bleiben. Hier helfen beispielsweise wiederkehrende Sensibilisierungen sowie Informationsanlässe für neu eintretende Mitarbeitende. Die Angestellten sollen zudem ermuntert werden, Aufträge zu hinterfragen, bei aussergewöhnlichen Situationen auf ihr Bauchgefühl zu hören und suspekte Vorkommnisse umgehend zu melden. Eine offene Unternehmens- und Fehlerkultur ist dazu entscheidend.

Herausforderung der Finanzinstitute

Die Herausforderungen für zahlungsausführende Finanzinstitute gestalten sich noch subtiler. Diese sind keine direkt in das Betrugsschema involvierte Parteien, sondern führen «lediglich» die vom getäuschten Opfer meist elektronisch aufgegebene Zahlung aus. Aufgrund des «Straight Through Processing», das eine minimale manuelle Interaktion zum Ziel hat, werden in der Regel Zahlungen nur aufgrund spezifischer Gegebenheiten herausgefiltert. So beispielsweise, wenn ein Währungswechsel durchgeführt und mit der Kundschaft diskutiert werden muss. Die alleinige Höhe des Betrags allerdings stellt als solches kein Erkennungskriterium für einen möglichen Betrug dar, da die zu transferierende Summe ja tatsächlich erhaltene Waren oder erbrachte (Dienst-)Leistungen symbolisiert. Eine Chance besteht darin, die vom üblichen Zahlungsverhalten abweichenden Begünstigtendaten zu identifizieren.

Mittels fein adjustierter Zahlungsverkehrssysteme oder einer effizienten Transaktions- oder Flow-of-Funds-Analyse kann dieser Schwierigkeit wenigstens teilweise begegnet werden. Erkenntnisse aus früheren Betrugsfällen – auch verhinderten! – unterstützen dabei die Erkennung und auch die Präventionsarbeit, indem Trends und/oder neue Modi Operandi frühzeitig erkannt werden können. Dies bedingt aber, dass solche Fälle zentral dokumentiert und analysiert werden.

Ist ein Schadensfall eingetreten, können zahlungsausführende Finanzinstitute versuchen, die abgeflossenen Gelder auf dem Weg zum betrügerischen Konto zu stoppen, blockieren zu lassen oder im besten Fall sogar zurückzuführen. Dieses sogenannte «Asset Recovery» erfordert zwingend eine rasche und dezidierte Reaktion, eingespielte Prozesse sowie nicht zuletzt entsprechendes Fachwissen der involvierten Mitarbeitenden der Finanzinstitute.

Ein erfolgsversprechendes Erkennungssystem ist kürzlich in Grossbritannien eingeführt worden. Der Zahlungsverkehr der britischen Finanzinstitute wird dabei durch ein holistisches Monitoring überwacht. Sobald ein Betrugsfall passiert, verständigt die betroffene Bank das Monitoring Team, das wiederum die darauffolgenden Transaktionen verfolgt und die begünstigten Institute informiert. Damit lässt sich praktisch in Echtzeit die Verteilung der Deliktserlöse nachvollziehen und die sog. «Money Mules» können identifiziert werden. Die noch verfügbaren Gelder können blockiert und dem ursprünglichen Besitzer retourniert werden.

Grundsätzlich zeigt sich, dass im Zusammenhang mit der Kriminalitätsbekämpfung auch innerhalb der Finanzinstitute der Betrugsprävention eine zentrale Rolle zukommt. Eine erhöhte «Awareness» sowohl bei den Mitarbeitenden als auch bei der Kundschaft führt beiderseits automatisch zu einer besseren Erkennungsquote. Die Wichtigkeit einer ganzheitlichen und agilen Prävention zusammen mit allen involvierten Parteien kann somit nicht genug betont werden.

Beim vorstehenden Beitrag handelt es sich um die persönliche Meinung der Autoren.

Autorin: Jacqueline Dütsch

Autor: Urs Steiner

Kommentare

0 Kommentare

Danke für Ihren Kommentar, wir prüfen dies gerne.