Sicher trotz Deepfakes: So schützen Unternehmen ihre Systeme

Deepfakes bedrohen biometrische Identitäten, vor allem in wenig geschützten Prozessen wie dem Online-Onboarding. Dieser Beitrag zeigt die wichtigsten Sicherheitslücken und erklärt, wie Sie Deepfake-Angriffe mit Behaviour Metrics und adaptiver Authentifizierung abwehren.

Von Nadine Müller, Teilnehmerin des CAS Business Intelligence & Analytics

Die Sicherheit moderner Systeme basiert heute stark auf biometrischen Daten wie Fingerabdrücken und Gesichtserkennung. Stellen Sie sich vor, jemand eröffnet ein Bankkonto – mit Ihrem Gesicht. Deepfakes imitieren inzwischen biometrische Merkmale wie Gesichter und Stimmen täuschend echt. Besonders heikel wird es, wenn Unternehmen ohne zusätzliche Sicherheitsmechanismen auf einfache Bild- oder Video-Ident-Verfahren setzen.

Die Folge: Betrugsversuche mit gefälschten Identitäten nehmen zu. Das befeuert neue Debatten über die Zuverlässigkeit dieser Technologien. Doch es gibt wirksame Strategien, um solche Angriffe zu erkennen und abzuwehren.

Moderne Technologien wie FaceID schützen durch ihre speziellen Sensoren sehr gut. Anders sieht es beim Onboarding aus. Hier laden Nutzerinnen und Nutzer Bilder oder Videos hoch. Dies geschieht etwa bei der Online-Eröffnung eines Bankkontos. Die dabei genutzten Video-Ident-Verfahren weisen allerdings Sicherheitslücken auf.

Warum FaceID gegen Deepfakes geschützt ist

Die Apple-Technologie zur biometrischen Gesichtserkennung FaceID arbeitet mit einem ausgeklügelten System. Dieses kombiniert Infrarotsensoren mit einer 3D-Tiefenkamera und erstellt so eine präzise Tiefenkarte des Gesichts. Die Technik erkennt den Unterschied zwischen einem echten Gesicht und einem zweidimensionalen Bild oder Video. Laut offiziellen Angaben von Apple sind die Sensoren darauf ausgelegt, täuschend echte Manipulationen zu erkennen und Angriffe zu verhindern. Deepfakes sehen zwar realistisch aus. Ihnen fehlen aber die räumliche Tiefe und die Infrarot-Eigenschaften, die FaceID für die Gesichtserkennung braucht.

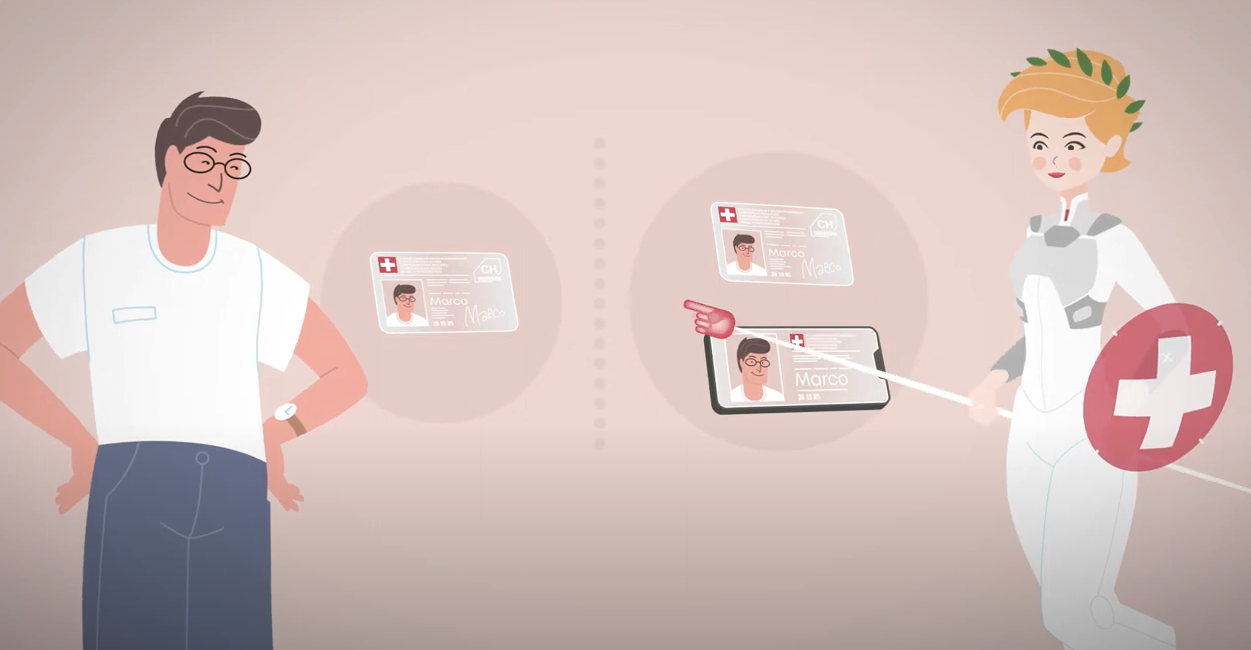

Deepfakes bedrohen weniger die etablierten Systeme wie FaceID. Sie gefährden vor allem die Prozesse beim Onboarding. Das Video-Ident-Verfahren einiger Banken oder Dienstleister zeigt dies deutlich. Neue Kundinnen und Kunden eröffnen online ein Bankkonto. Sie halten dafür ihren Ausweis in die Kamera. Das System prüft nur zweidimensionale Bilddaten zur Verifikation. Es fehlen zusätzliche Sensoren für die Tiefenmessung. Dadurch entstehen mehr Angriffsmöglichkeiten für Deepfakes. Wie anfällig solche Verfahren sein können, hat der Chaos Computer Club in einem Test gezeigt, bei dem ein Video-Ident-System erfolgreich gehackt wurde.

Schwachstellen minimieren und synthetische Identitäten erkennen

Um diese Schwachstellen zu beheben, müssen Unternehmen strengere Sicherheitsmechanismen implementieren. Dazu zählen etwa Technologien für 3D-Bilder oder die Prüfung physischer Merkmale.

Darüber hinaus sind synthetische Identitäten ein wachsendes Risiko. Betrügerinnen und Betrüger erstellen heute leicht fiktive Identitäten mit simulierten biometrischen Merkmalen wie Stimme oder Gesicht. Das gelingt oft einfacher als das Fälschen echter Personen per Deepfake.

Eine Ausnahme bilden prominente Personen. Von ihnen existieren so viele Aufnahmen, dass Betrüger ihre Stimme und ihr Gesicht einfacher nachahmen können. Um Betrugsversuche durch synthetische Identitäten zu verhindern, sollten Unternehmen Technologien einsetzen, die zwischen realen und gefälschten Merkmalen differenzieren können.

Da spielen Verhaltens-Metriken – sogenannte Behaviour Metrics – eine wichtige Rolle. Sie analysieren, wie sich ein Nutzer oder eine Nutzerin verhält. Die Analyse umfasst Tippmuster, Mausbewegungen und die Haltung des Geräts. Jeder Mensch zeigt dabei einzigartige und dynamische Muster. Diese lassen sich kaum nachahmen.

Durch die Kombination von biometrischen Merkmalen und Behaviour Metrics entsteht eine mehrschichtige Sicherheitsstrategie, die sowohl statische als auch dynamische Faktoren einbezieht.

Schutzmassnahmen gegen Deepfakes und digitale Bedrohungen

Biometrische Daten, wie sie etwa von Technologien wie FaceID verwendet werden, werden niemals zentral gespeichert. Sie bleiben stets auf dem einzelnen Gerät. Eine verschlüsselte Keychain schützt diese Informationen zusätzlich. Dies stellt sicher, dass Unternehmen keinen direkten Zugriff auf diese sensiblen Daten haben.

Moderne Sicherheitslösungen verbinden adaptive Authentifizierung mit intelligentem Datenmanagement gegen Deepfakes. Die adaptive Authentifizierung erkennt verdächtige Aktivitäten anhand von Verhaltensmustern. Sie analysiert dabei Standort, Uhrzeit und Gerätetyp. Maschinelles Lernen und Predictive Analytics unterstützen diese Mechanismen. Sie erkennen Abweichungen schnell und starten sofort wirksame Gegenmassnahmen. Auch in der Forschung werden laufend neue Methoden entwickelt, um Deepfakes noch zuverlässiger zu erkennen.

Gleichzeitig überwacht ein robustes Datenmanagement kontinuierlich Authentifizierungsprozesse. Es erkennt Missbrauchsversuche und verhindert unerlaubte Zugriffe. Diese Massnahmen schützen die biometrische Authentifizierung zuverlässig. Sie macht das System auch sicher gegen neue digitale Bedrohungen.

Mehrschichtiger Schutz ist entscheidend

Die Kombination aus biometrischen Daten und Behaviour Metrics schafft eine solide Basis für sichere Authentifizierungsprozesse. Doch das allein reicht nicht aus.

Ein ganzheitlicher Ansatz ist daher unerlässlich: Business Intelligence, Maschinelles Lernen und robustes Datenmanagement helfen, verdächtige Aktivitäten frühzeitig zu erkennen und unerlaubte Zugriffe wirksam zu verhindern. So bleiben Systeme auch gegen Deepfake-Angriffe und synthetische Identitäten geschützt.

Veröffentlicht: 10.3.2025

Hinweis: Dieser Blogbeitrag wurde im Rahmen eines Leistungsnachweises für das CAS Business Intelligence & Analytics verfasst. Er wurde geprüft und redaktionell aufbereitet.

Identifiziert Risiken: Nadine Müller besucht das CAS Business Intelligence & Analytics an der Hochschule Luzern – Informatik. Sie arbeitet als Business Analyst bei Nevis.

Durch ihren Hintergrund in Betriebswirtschaft und Business Analytics entwickelt sie leidenschaftlich gerne zielorientierte Lösungen und ermöglicht somit datengestützte Entscheidungen.

Weiterkommen mit dem CAS Business Intelligence & Analytics: In diesem Weiterbildungsprogramm lernen die Teilnehmenden, wie sie kompetent und systematisch mit geschäftsrelevanten Informationen umgehen. Das CAS vermittelt alle wichtigen Grundlagen, Methoden und Werkzeuge im Bereich Business Intelligence.

Welche Weiterbildung passt zu mir? Der Weiterbildungs-Finder verschafft Ihnen den Durchblick.

🚀 Besuchen Sie unsere (Online-)Info-Veranstaltungen!

Informatik-Blog abonnieren: In diesem Blog erfahren Sie mehr über Trends aus der Welt der Informatik. Wir bieten Einsichten in unser Departement und Porträts von IT-Vordenkerinnen, Visionären und spannenden Menschen: Jetzt abonnieren.

Im Weiterbildungs-Blog stöbern: Was lernen unsere CAS-Teilnehmenden? Was machen sie beruflich? In unserem Weiterbildungs-Blog erfahren Sie mehr. Hier bloggen aktuelle CAS-Teilnehmende aus ihren Weiterbildungsprogrammen heraus. Wir unterstützen und fördern die Bloggenden aktiv in diesem Qualifikationsschritt.

Neu: Aktuelles aus unserem Departement auf LinkedIn. 👀 Jetzt folgen!

Kommentare

0 Kommentare

Danke für Ihren Kommentar, wir prüfen dies gerne.