2. Dezember 2024

Phishing erkennen und abwehren: Psychologische Einblicke für effektivere Awareness-Programme

Phishing und Social Engineering gehören zu den grössten Cyber-Bedrohungen und bilden das Einfallstor für jegliche Cyber-Attacken. Awareness-Schulungen und interaktive Lerninhalte spielen hier eine zentrale Rolle. Ein tiefes Verständnis der Taktiken von Cyberkriminellen ist entscheidend, um effektive Programme zu entwickeln und Schutz zu bieten. Inwiefern liefern die psychologischen Tricks der Betrüger einen Ansatz für präventive Sicherheitsmassnahmen?

Von Jill Wick

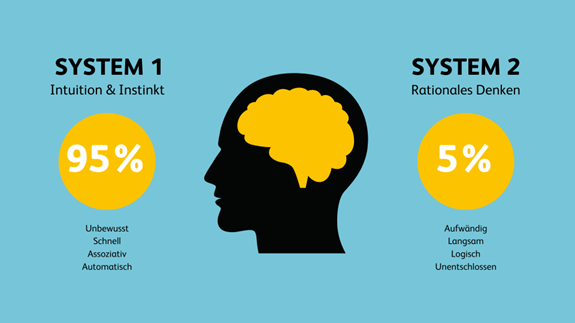

Phishing-Angriffe sind oft deshalb erfolgreich, weil sie das sogenannte «System 1» aktivieren. Demnach führt das schnelle, intuitive Denken zu automatischen und unüberlegten Reaktionen. Dadurch werden Opfer dazu verleitet, auf Links zu klicken, oder sensible Informationen preiszugeben, ohne Gelegenheit die Nachricht kritisch zu prüfen.

Aufbauend auf diesem Mechanismus nutzen Phishing-Angriffe bewährte Prinzipien der sozialen Beeinflussung. Der Psychologe Robert Cialdini beschreibt dazu die folgenden sechs Schlüsselprinzipien der Persuasion resp. Überredungskunst:

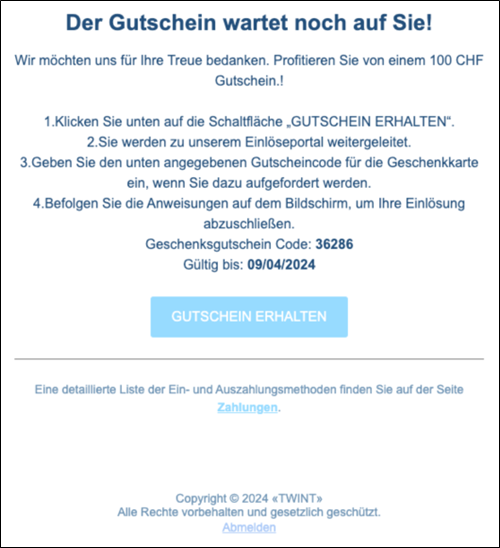

(1) Reziprozität

Wir Menschen verhalten uns von Natur aus prosozial und fühlen uns verpflichtet, einen Gefallen zu erwidern. In einer Studie zu Reziprozität (2016) gab fast die Hälfte der Befragten ihr Passwort preis, nachdem sie Schokolade geschenkt bekommen hatten.

In einer Phishing-E-Mail kann dieses Verhalten von Betrügern ausgenutzt werden, indem ein Geschenk als Vorwand verwendet wird. Beispielsweise enthält eine E-Mail wie auf dem Bild oben einen Gutschein, um das Vertrauen des Empfängers zu gewinnen. Sobald das Angebot angenommen wird, fühlen sich die Empfänger verpflichtet, der Aufforderung nachzukommen.

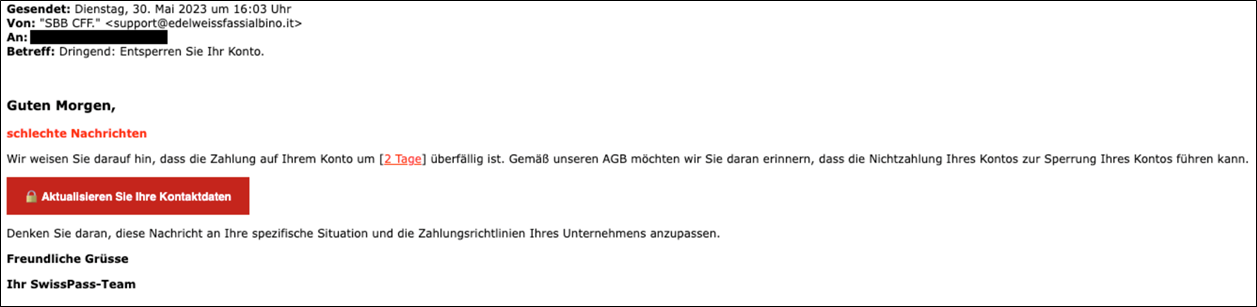

(2) Konsistenz

Wir wollen in unserem Handeln konsistent bleiben. Dieser Mechanismus macht uns anfällig für die sogenannte «Foot-in-the-door-Technik». Diese Beeinflussungsstrategie beginnt mit einer kleinen Bitte, die mit grosser Sicherheit erfüllt wird, und steigert sich dann zu immer grösseren Bitten. Wir als Gefragte wollen unserem Selbstbild als hilfsbereite Person treu bleiben und erfüllen weiterhin die an uns gestellten Forderungen.

Bei Phishing-Angriffen lässt sich das Prinzip der Konsistenz gut an sogenannten Robocalls – automatisierten Telefonansagen – beobachten. Sobald dieser ersten Aufforderung nachgekommen wird, steigt die Wahrscheinlichkeit, dass auch die weiteren Anweisungen, wie das Anklicken eines Links oder die Eingabe von Login-Daten, befolgt werden, um konsistent zu bleiben.

(3) Soziale Bewährtheit

Menschen orientieren sich am Verhalten anderer, insbesondere in unsicheren Situationen. Eine solche Situation kann zum Beispiel der Kauf einer Waschmaschine sein. Es ist wahrscheinlicher, dass ein gleichwertiges Produkt online bestellt wird, das viele gute Rezensionen hat, als wenn diese fehlen.

Cyberkriminelle nutzen häufig Formulierungen in betrügerischer Werbung, die suggerieren, dass bereits viele Menschen, wie Roger Federer im Bild oben, von einem bestimmten Krypto-Angebot profitiert haben. Dies kann auch in Form von Phishing-E-Mails geschehen, in denen anhand gefälschter Statistiken dargestellt wird, wie viele Personen bereits ein Passwort-Update durchgeführt haben. Dadurch sollen die Empfänger motiviert werden, dem vermeintlichen Vorbild zu folgen.

(4) Sympathie

Wir sind eher bereit einer Bitte nachzukommen, wenn sie von einer Person kommt, die wir sympathisch finden. Ein Beispiel hierfür ist der sogenannte «Halo-Effekt», bei dem positive Eigenschaften wie Attraktivität oder Freundlichkeit dazu führen, dass wir die gesamte Person als vertrauenswürdiger und kompetenter einschätzen, was unsere Bereitschaft zur Zustimmung erhöht.

Aus diesem Grund werden für Phishing-E-Mails oder Scams bevorzugt bekannte Personen und Marken imitiert. Diesen Effekt kann man in der Abbildung der meist gephishten Marken 2024 oben sehen, kennt jemand eine dieser Marken nicht? Bekannte Marken wie Microsoft, Google oder die Schweizerische Post und Swisscom wecken Vertrauen und ein Klick auf einen gefälschten Link ist wahrscheinlicher.

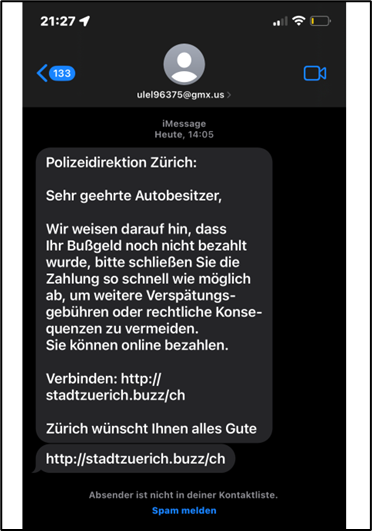

(5) Autorität

Wir neigen dazu, Anweisungen von Quellen zu befolgen, die als autoritär wahrgenommen werden. Ein bekanntes Beispiel für die Wirkung von Autorität ist das sogenannte «Milgram-Experiment», bei dem Versuchspersonen auf Anweisung eines vermeintlichen Experten anderen Personen Elektroschocks zufügten. Das Experiment zeigte, wie sehr Menschen bereit sind, Anweisungen von Autoritätspersonen zu befolgen, selbst wenn diese Anweisungen ethisch fragwürdig sind.

In Phishing-E-Mails tritt dieser Effekt häufig in Form von CEO-Fraud auf. Kriminelle geben sich aber auch oft als offizielle Behörden oder die Polizei wie auf dem eingefügten Screenshot einer betrügerischen iMessage oben aus, um zu Zahlungen aufzufordern. Wird zusätzlich Zeitdruck erzeugt, handeln die Empfänger oft überstürzt und führen ungewollte Aktionen wie das Anklicken von Links oder das Durchführen von Überweisungen aus.

(6) Knappheit

Wir schätzen Dinge als wertvoller ein, wenn sie selten oder begrenzt verfügbar sind. Dieser Effekt lässt sich häufig bei Urlaubsbuchungsportalen beobachten. Dort wird zum Teil künstlich Knappheit erzeugt, um den Kunden zum schnelleren Handeln zu bewegen (z.B. Booking.com, „nur noch 7 Zimmer“).

In einer Phishing-E-Mail wird diese Taktik in Verbindung mit Zeitdruck eingesetzt. Der Druck wird dadurch erzeugt, dass nur noch ein Tag für die Rückerstattung eines hohen Betrages zur Verfügung steht und ein Link schnell angeklickt werden muss. Die künstlich erzeugte Dringlichkeit verleitet das Opfer dazu, sofort zu handeln, ohne die Nachricht gründlich zu prüfen.

Präventionsstrategie für das Awarenessprogramm Phishing-Angriffe sind erfolgreich, weil sie auf bewährte psychologische Prinzipien setzen und die schnelle, intuitive Reaktion der Opfer ausnutzen. Die Sensibilisierung für solche Taktiken ist ebenso wichtig wie das Erkennen der beschriebenen Techniken. Zusammen mit anderen Sensibilisierungsmassnahmen kann dies kritisches Denken fördern und eine starke Sicherheitskultur im Unternehmen schaffen. Eine bewusst geförderte Sicherheitskultur sorgt dafür, dass sich alle aktiv beteiligen und ein starkes gemeinsames Sicherheitsnetz entsteht.

Autorin: Jill Wick

Kommentare

0 Kommentare

Danke für Ihren Kommentar, wir prüfen dies gerne.